La récente cyberattaque de type ransomware (PertWarp) est aussi l’occasion pour nous de vous parler de la XVième édition (déjà !) de La Nuit du Hack (NDH), un des événements majeurs de la cyber-sécurité.

Elle réunit les professionnels du milieu, les amateurs, les curieux et les jeunes talents.

Nuit du Hack : Retour sur l’événement dédié à la Cyber-sécurité

Que s’y passe-t-il concrètement ?

Les talks, ayant lieu pendant la Nuit du Hack, sont de véritables événements à part entière. Cette année, 14 conférences se sont enchaînées de 10h à 22h. Les thématiques varient de la démonstration technique pure aux considérations philosophiques. Il y en a pour tous les niveaux.

Le wargame, est une cyber-compétition. Les participants sont regroupés par équipes et sont invités à trouver des « flags », des mots de passes, parfois même cachés à l’intérieur de programmes. L’équipe récoltant le plus de « flags » remporte la compétition.

Les workshops, sont des petits ateliers. Ils sont organisés par des passionnés désirant partager leurs connaissances par la pratique. On y retrouve des ateliers : crochetage, mesure haute précision de circuit électrique, techniques de cyber-intrusion, etc. Le tout dans la bonne humeur et dans le but de sensibiliser le public aux failles que l’on peut retrouver dans les différents systèmes informatiques.

On retrouve également à la NDH beaucoup d’autres activités comme le CTF privé, les stands professionnels, l’espace NDH KIDS ou encore les Bugs Bounty.

Zoom sur ma visite à la nuit du hack

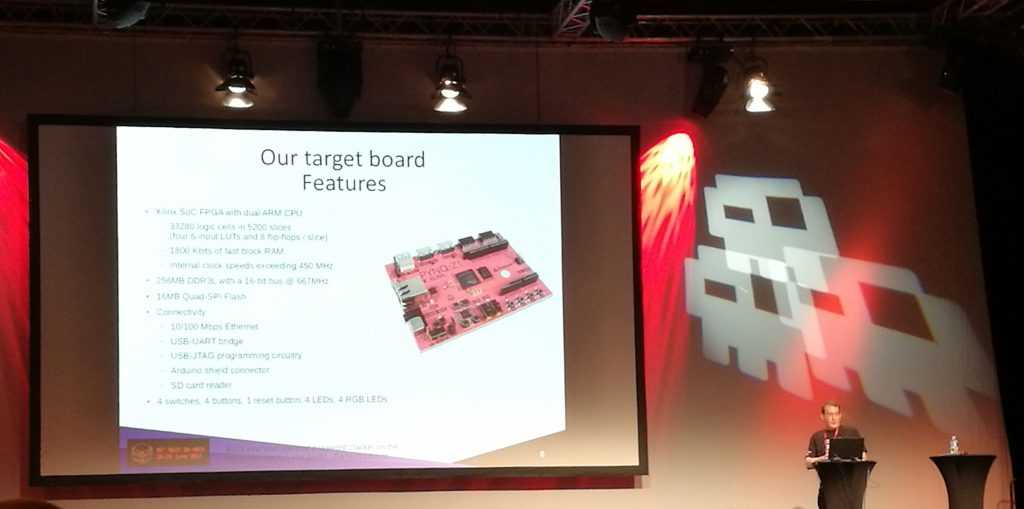

Renaud LIFCHITZ, nous a présenté le principe du FPGA (voir photo ci-dessous) qui fait fureur sur internet depuis quelques temps. Le FPGA est une petite carte électronique, de type micro-contrôleur reprogrammable. Vous pouvez entendre par là un Arduino sous stéroïde. Je ne vais pas entrer dans les détails techniques [RTFM 🙂 ], mais cette carte permet d’atteindre une puissance de calcul phénoménale à moindre coût. Par ailleurs Renaud a développé un service de bounty basé sur le déchiffrage de hash SHA256 (grâce à votre FPGA). Le service est entièrement fourni par la blockchain Ethereum qui propose un système de DNS, d’hébergement et de paiement entièrement distribué, redondant et sécurisé.

Jennifer LYNCH, nous a dans un premier temps présenté les possibilités et les applications de l’IA dans le combat contre le criminalité et le terrorisme. Nous avons pu entrevoir beaucoup de projets intéressants : la reconstitution faciale depuis l’ADN, la reconnaissance de visage, le tracking d’individus via caméras, etc. Dans un second temps, nous avons été sensibilisés aux enjeux de ces nouvelles technologies. Le problème de segmentation de ces algorithmes, rendant les chances inégales, en fonction des caractéristiques sociales et physiques. Selon Jennifer, les sociétés trop sécurisées freinent les avancées sociales.

Stéfan LE BERRE, a décortiqué en direct le système de fichier NTFS. Nous avons pu voir quelles ont été ses techniques d’ingénierie inversées et comment se compose le système de fichier. Nous sommes donc passé par l’adressage des noms de fichier, le rangement des chunk (morceaux de fichier) et l’utilité des diverses metadata. Pour finir, nous avons eu droit à une démonstration permettant de faire « crasher » le driver NTFS (réputé très solide grâce à son ancienneté).

Corentin BAYET, un de mes anciens camarades de l’école 42 nous a présenté son travail réalisé lors de son stage. Il a présenté une technique de Pool Spraying sur Windows 7, puis il a expliqué comment il s’était accommodé des sécurités ajoutées dans Windows 8 & 10. Ce genre de techniques permet de faire de l’augmentation de privilège. L’objectif consiste à écrire dans l’espace réservé au noyau Windows et donc de profiter des mêmes droits que lui.

Nikhil KURKAN, nous a présenté son projet de fin d’étude réalisé en groupe. C’est le sujet qui me passionne le plus en ce moment, l’IA au service de la sécurité. Nikhil devant le public de la Nuit de Hack, a fait la démonstration de leur classificateur d’applications malveillantes. Leur travail sur l’enrichissement des caractéristiques est très intéressant. Ils utilisent, sans surprise, les données classiques : nom de l’application, mises à jour, descriptions, notes, etc. Cependant, ils décortiquent également le fichier source (.apk), pour en extraire les fonctions utilisées et se servent des droits requis par l’application pour les catégoriser. Ils utilisent un modèle SVM pour leurs prédictions, cependant l’analyse d’applications volumineuses est limitée.

Gaël MUSQUET, pour le dernier talk a fait une entrée spectaculaire avec deux Tesla modèle S et X (photo ci-contre). « Nous voulions ramener un hélicoptère au départ, si seulement ça n’avait pas posé trop de problèmes de sécurité » nous a-t-il confié (^^). Sa présentation portait sur les risques liés au close hardware et ses implications. Gaël cherche à sensibiliser le public sur ces questions et contribue à promouvoir les initiatives citoyennes visant à améliorer les transports.

Quelques mots sur cet univers technologique

La nuit du hack est un événement qui fait souvent débat. L’approche et l’état d’esprit liés au hacking sont souvent confondus avec le cracking, qui lui recouvre des aspirations illégales. Il me paraît donc important de mettre en lumière cette communauté qui cherche à sensibiliser de façon bienveillante, plutôt qu’à nuire aux systèmes d’informations des entreprises et des organismes publics.

Aussi, il n’est plus nécessaire de prouver que la sécurité informatique est un enjeu majeur tant dans le monde de l’entreprise que dans celui du secteur public. D’un point de vue professionnel, il est donc primordial de rester à l’écoute et bien informé de l’évolution des technologies dans ce domaine, afin de mieux les intégrer et les partager ensuite.